【担当者必見】サプライチェーン攻撃とは?正しい知識と対策を解説!事例もご紹介

公開日:2024.11.11 更新日:2025.1.8

昨今、企業間のサプライチェーンの繋がりを利用したサイバー攻撃が、多くの業界で発生しています。この記事では、サプライチェーン攻撃の目的・ターゲット・種類、増加している理由、サプライチェーン攻撃の被害事例、必要なセキュリティ対策について解説します。特に企業のセキュリティ担当の方は必見です。

サプライチェーン攻撃とは

サプライチェーン攻撃とは、子会社や取引先など企業同士のオンラインの繋がりを悪用して、ターゲット企業に侵入するサイバー攻撃の一つです。サプライチェーンの一部であるセカンドパーティ、サードパーティのソフトウェアやサービスの脆弱性を突いて企業内部に侵入します。

サプライチェーン攻撃は、比較的セキュリティレベルの低い子会社や取引先を経由し、セキュリティレベルが高い大企業などをターゲットに攻撃するのが特徴です。通常の企業間の取引を介して侵入されると気づくのが難しく、被害は年々増加傾向にあります。

サプライチェーン攻撃の目的

サプライチェーン攻撃は主に金銭目的で行われます。ターゲット企業の重要な機密情報やデータを盗み、「情報を漏らす」と脅して身代金を要求してくるケースが大半です。企業としては、自社の業務停止や信頼失墜のリスクだけでなく、他社への影響も回避しなければならないため、要求に従わざるを得なくなります。

サプライチェーン攻撃のターゲット

サプライチェーン攻撃の最終的なターゲットは、大企業や政府機関など重要なデータや情報を保有する組織です。ただし、最初はセキュリティ対策が不十分な可能性がある取引先や子会社などの中小企業を狙って攻撃してきます。

近年では、特定の業界や地域を狙った攻撃が増加傾向です。セカンドパーティ、サードパーティなどサプライチェーンからの侵入口が膨大なため、特に医療・金融・エネルギーなどの重要インフラが狙われるケースが多発しています。

おすすめのOTセキュリティサービスに関する資料はこちら↓

サプライチェーン攻撃が増えている理由

サプライチェーンを対象にしたサイバー攻撃は増加の一途を辿っています。サプライチェーン攻撃はなぜ増えているのか、その理由を詳しくみていきましょう。

サプライチェーンの脆弱性

まず、サプライチェーンに関与する各企業でセキュリティレベルが異なる点が挙げられます。一つの企業が高度なセキュリティ対策を講じていても、ほかの企業の対策が甘ければ、サプライチェーン全体の防御力は低下するからです。

サプライチェーンの複雑さと広範なネットワークは、攻撃者にとって恰好のターゲットとなります。一つの脆弱性を突いてネットワーク全体にアクセスし、大規模な被害を与えることが攻撃者の狙いです。

クラウドサービスの普及

柔軟性と拡張性に優れたクラウドサービスが広く普及されるようになったことも原因の一つです。利便性が高まりDX化が進展した一方、セキュリティ対策が追いついておらず、その脆弱性を突いた攻撃が多発しています。

クラウド環境では、データの管理が複数の場所やサービスプロバイダーに分散され、セキュリティ管理が複雑化する傾向にあります。そのため、クラウドサービスの設定ミスやアクセス権限の不適切な管理が起こりやすく、いつ重大なセキュリティインシデントが起こってもおかしくない状況です。

クラウドサービスプロバイダー自体が攻撃のターゲットとなることもあり、事態は予断を許しません。

エンドポイント※の増加

テレワークの普及やIoTの利用増加によって、PCやスマートフォンなどエンドポイントが爆発的に増えていることも原因の一つです。サイバー攻撃の侵入口となるエンドポイントが増えれば、それだけサプライチェーン攻撃を受けやすくなります。また、社会の利便性が高まったということは、同時に攻撃者も活動しやすくなっているということを意味するのです。

※エンドポイントとは?

エンドポイントとは、通信ネットワークに接続された端末や機器のこと。パソコンやスマートフォン、スマート家電などが該当する。

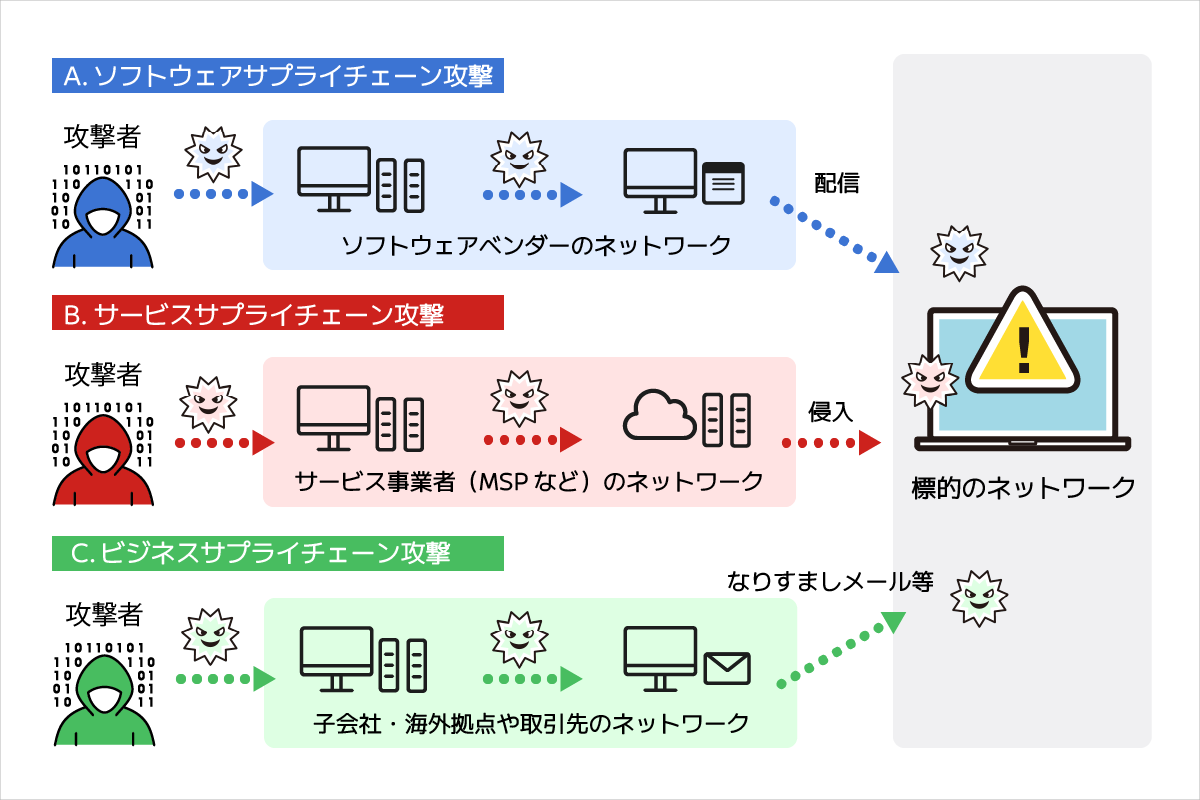

サプライチェーン攻撃の種類

サプライチェーン攻撃はおもに3種類に分けられます。それぞれの特徴を詳しくみていきましょう。

ソフトウェアサプライチェーン攻撃

ソフトウェアサプライチェーン攻撃は、ソフトウェアの開発や配布プロセスを狙った攻撃手法です。開発環境にあるソフトウェアやアップデートプログラムに不正なコードを混入させ、ターゲットとなる組織へ侵入することを図っています。

侵入に気づかずそのままユーザー企業に配布されてしまうと、ソフトウェアに仕込まれたマルウェアが社内全体に広がってしまう恐れがあります。信頼性の高いソフトウェアへ侵入されたとなれば、企業ブランドのイメージダウンは免れないでしょう。

サービスサプライチェーン攻撃

サービスサプライチェーン攻撃は、クラウドサービスや第三者のサービスプロバイダーの脆弱性を突き、サービスを通じて顧客企業のシステムへの侵入を企てる手法です。サービスサプライチェーン攻撃は、クラウドサービスの利用が増加しているという背景もあり、最近では特に警戒されています。

サービスプロバイダーのセキュリティ対策が不十分な場合、顧客企業全体に重大なリスクをもたらすため、厳重な注意が必要です。

ビジネスサプライチェーン攻撃

ビジネスサプライチェーン攻撃は、企業間の取引やコミュニケーションといった繋がりを利用してターゲットとなる組織を攻撃する手法です。取引先やパートナー企業を介してターゲット企業のシステムに侵入し、機密情報やデータを盗みます。

例えば、偽の請求書を送付して支払い情報を盗むフィッシングメールなどが代表的な手口です。また、取引先を踏み台にし、大企業に不正アクセスするケースなども挙げられます。企業間の信頼関係を引き裂くだけでなく、経済的損失も引き起こす悪質性の高い手口です。

最新のサプライチェーン攻撃トレンド

サプライチェーン攻撃の手口は年々多様化・巧妙化しており、脅威が増しています。サプライチェーン攻撃の直近の動向をみてみましょう。

AIを使った攻撃

近年では、AI(人工知能)を用いたサプライチェーン攻撃が増加しています。攻撃の自動化や効率化を図るために利用されており、従来の手法では検出が難しい高度な手口です。

例えば、AIを用いたネットワークトラフィックの解析や、攻撃タイミングの最適化を図るために利用されるケースなどが挙げられます。機械学習を利用してセキュリティシステムのパターンを学習し、網目をくぐり抜けるように攻撃してくる事案も報告されており脅威が増しています。

サイバー攻撃用のツールの使用

ダークウェブ上では、マルウェア生成やフィッシングメールの文面生成が行えるサイバー攻撃用のツールが高額で販売されています。例えば、脆弱性を攻撃する「エクスプロイト」と呼ばれる手法・コードを購入すると、高度なスキルを要していない人でもサイバー攻撃ができる可能性があります。

最新のセキュリティソフトにも検出されないアップデートツールを利用できるサブスクリプションサービスも登場してきており、サイバー犯罪のハードルはどんどん下がってきています。

おすすめのOTセキュリティサービスに関する資料はこちら↓

サプライチェーン攻撃の事例

サプライチェーン攻撃は、決して他人事ではありません。実際に世界的な大企業であっても被害を受けています。ここでは、過去の事例を紹介します。

2018年の半導体工場への攻撃

台湾に拠点を置く半導体製造企業は、2018年8月にサプライチェーン攻撃の被害を受けました。

この企業はランサムウェアに感染し、多くのコンピュータと製造装置に影響を及ぼしました。ランサムウェアはマルウェアの一種であり、感染するとパソコンなどの機器に保存されているデータを暗号化して、使用不可にするプログラムです。

感染した機器をOTネットワークに接続したことで製造装置にも被害が広がり、結果として3日間の生産停止に追い込まれました。被害総額は最大190億円に及ぶと言われています。

2019年のアルミニウム生産企業への攻撃

ノルウェーに本社を置くアルミニウム生産企業も、2019年にサプライチェーン攻撃の被害を受けました。

この企業も同様にランサムウェアに感染。取引先とのメールに悪意のあるリンクを添付され、IT機器がランサムウェアに感染し、OT機器にも影響を及ぼしました。結果として、製造を手作業で行うことを強いられ、生産量が著しく低下したとのことです。

数カ月にも及ぶ生産量の低下により、被害総額は65億円~75億円に及ぶと言われています。

自社におけるサプライチェーン攻撃へのセキュリティ対策

サプライチェーン攻撃の脅威が増すなか、どのような対策を行っていけばよいのでしょうか。サプライチェーン攻撃に対抗する具体的なセキュリティ対策をみていきましょう。

定期的なセキュリティ監査

サプライチェーン攻撃から自社を守るための最も基本的な対策は、定期的にセキュリティ監査を行うことです。監査を通じてシステムやネットワークの脆弱性を早期に発見し、適切な対策を講じる必要があります。

外部の専門家など第三者の視点を介して監査を実施するのも有効です。監査の結果をもとにセキュリティポリシーやプロセスの見直しを行うことで、継続的な改善が可能となり、サプライチェーン全体の安全性を高められるでしょう。

セキュリティパッチの迅速な適用

セキュリティパッチの適用は、サプライチェーン攻撃を防ぐための重要なステップです。新たな脆弱性が発見されるたびに迅速にパッチを適用することで、攻撃のリスクを最小限に抑えられます。

特にソフトウェアやハードウェアのアップデートは定期的な確認が必要です。また、パッチ適用のプロセスを自動化すれば、人的ミスが減り、迅速かつ効率的に対応できるようになります。

セキュリティ教育の強化

社員一人ひとりがサプライチェーン攻撃に対する理解を深め、適切な行動を取るためには、セキュリティ教育の強化が不可欠です。フィッシング対策やパスワード管理といった基本的なセキュリティ対策は、社員全員が理解しておかなければなりません。

攻撃者はさまざまな手法を駆使して攻撃を仕掛けてきます。最新の攻撃手法や防御策について学ぶためにも、定期的に教育の機会を提供し、セキュリティ意識を高めていく必要があるでしょう。

インシデント対応計画の策定

サプライチェーン攻撃が発生した際に迅速かつ効果的に対応するための準備として、インシデント対応計画の策定は重要です。具体的な手順や役割分担を明確にし、シミュレーションを行うことで実効性を高められます。

また、計画は定期的に見直し、最新の脅威に対応できるようにアップデートすることが重要です。常に最新のセキュリティ体制を整備しておけば、攻撃が発生した際の被害を最小限に抑えられ、迅速な復旧が可能となります。

おすすめのOTセキュリティサービスに関する資料はこちら↓

他社に対するサプライチェーン攻撃へのセキュリティ対策

サプライチェーン攻撃のセキュリティ対策は自社だけでは不十分です。他社に対するサプライチェーン攻撃へのセキュリティ対策も欠かせません。

外部ベンダーの評価

外部ベンダーを選定する際には、セキュリティポリシーや実績、技術力を評価することが重要です。具体的には、ベンダーのセキュリティ認証(ISO27001など)や過去のセキュリティインシデントの有無、対応力を確認し、信頼性の高いパートナーを選定する必要があります。また、ベンダー内部のセキュリティ対策や、従業員のセキュリティ教育の状況も重要なチェックポイントです。

サプライチェーンの脆弱性分析

潜在的なリスクを特定するためには、サプライチェーン全体の脆弱性を分析することも重要です。各段階における情報の流れやアクセス権限を詳細に調査し、得られた知見やシステムを企業間で共有すれば、サプライチェーン全体のセキュリティレベルを高められます。過去のインシデントデータや業界のベストプラクティスを参考にして、具体的な脆弱性を洗い出しましょう。

パートナーシップ構築宣言を行う

パートナーシップ構築宣言とは、サプライチェーン全体の連携・共存を目的としたサイバーセキュリティ対策の助言や支援を積極的に行うと宣言するものです。基本的には、発注者側から宣言を行いますが、どちらの立場であっても積極的に対応し、サプライチェーン全体でセキュリティ対策に取り組む姿勢が求められます。

注意点として、発注者が取引先へセキュリティ対策を要請する場合は、独占禁止法上の優越的地位の濫用や下請法違反とならないようにしなければなりません。

サプライチェーン攻撃に必要なのは多層防御と全体での取り組み

複数の領域に防御層を設置するセキュリティ対策を多層防御と呼びます。攻撃者が一つの防御層を突破しても他の防御層が機能し、全体としての防御力を高められる戦略です。多層防御の体制を構築しておけば、攻撃の発見と対応を迅速に行えて、被害の最小化が図れます。企業のセキュリティ担当者は多層防御の重要性を理解し、各層の防御を強化するための具体的な施策を講じることが必要です。

サプライチェーン全体でセキュリティ対策の向上を目指す際は、NIST CSF(Cyber Security Framework)などのサイバーセキュリティのフレームワークを共有するのがよいでしょう。サプライチェーン全体が同じレベルでセキュリティ対策できれば、一定のセキュリティレベルが保たれます。NIST CSFについては、経済産業省の「サイバーセキュリティ経営ガイドライン」で参照可能です。

セキュリティ対策はサプライチェーン全体で行うことが重要。OTセキュリティソリューションも検討しよう。

サプライチェーン攻撃では、企業間における業務のやり取りなどを利用してサイバー攻撃を仕掛けてきます。その手口は年々多様化・巧妙化しており、直近においても多数の被害が報告されている状況です。

サプライチェーン攻撃は、セキュリティ対策が不十分な企業の脆弱性を突いて攻撃し、ソフトウェアの配布やシステムのアップデートなどを通じてターゲット企業に侵入してきます。そのため、自社だけではなくサプライチェーン全体という広い視野を持ってセキュリティ対策に取り組んでいくことが必要です。

カナデンでは、サイバーセキュリティ対策をワンストップで提供する「OTセキュリティソリューション」を提供しています。さまざまなIT/OT技術を要する「課題抽出」「対策導入」「運用」「人材育成」までをトータルでサポートします。お困りごとがあれば、まずはお気軽にご相談ください。